Fortra FileCatalyst RCE 漏洞已披露;完整的 PoC 利用代码已提供

Fortra FileCatalyst 关键漏洞允许远程代码执行

关键要点

Fortra FileCatalyst 管理文件传输服务存在严重漏洞,允许未经身份验证的攻击者进行远程代码执行和网络shell部署。CVE202425153 的 CVSS 分数为 98,影响 FileCatalyst 516 之前的版本。漏洞允许攻击者通过特殊的 POST 请求将文件上传到受限的位置,并且可能导致数据泄露。虽然 CVE202425153 的补丁已发布近五个月,但安全团队修复漏洞的平均时间为 271 天。Fortra FileCatalyst 的一种严重漏洞允许未经认证的攻击者进行远程代码执行RCE和网络shell的部署。这一漏洞于 2023 年 3 月 13 日被披露,Fortra 发布了相关的 安全通知 和完整的 漏洞利用示例 (PoC)。

此漏洞的发现由 LRQA Nettitude 的高级安全顾问 Tom Wedgbury 于 2023 年 8 月初提出,Fortra 在几天后发布了补丁,并在其 版本说明 中提及了“多项安全修复”。随着 Fortra 于 12 月初被首次授权作为 CVE 编号机构,漏洞的完整披露和 PoC 的发布也随之而来。

CVE202425153 允许匿名用户上传、读取和修改文件

该漏洞的 CVSS 分数为 98,影响 FileCatalyst 版本 516 Build 114 之前的所有版本。它是一个目录遍历漏洞,允许通过精心构造的 POST 请求将文件上传到受限位置。

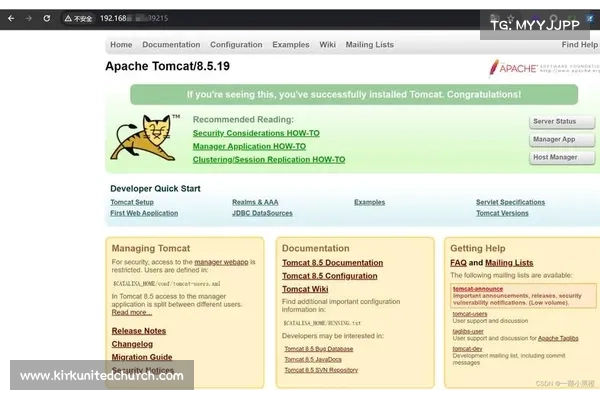

Wedgbury 在 LRQA Nettitude Labs 的博客帖子 中披露了该漏洞的细节及其潜在的利用方式。该帖子解释了如何操纵对 FileCatalyst Workflow 中 ftpservlet 路径的 POST 请求,从而将文件上传到未授权的 uploadtemp 目录之外。

FileCatalyst Workflow 的 “公共访问” 登录选项默认启用,允许攻击者在没有凭证的情况下调用 ftpservlet。Wedgbury 还表明,可以逆向工程 FileCatalyst Workflow,揭示隐藏的查询参数 “bbdecode(KVhV)” ,该参数用于生成会话 ID。

上传的文件被发送到以下位置:https//{url}/workflow/uploadtemp/{sessionid}/{filename},文件名部分为避免路径遍历而进行了适当的字符清理,LRQA Nettitude 发现。

闪电加速器试用然而,会话 ID 部分并未受到相同的保护,因此利用隐藏的查询参数可以将会话 ID 替换为一系列点点斜杠字符/,从而允许遍历到其他目录。

Wedgbury 提到,临时上传目录通常为 uploadtemp在一段时间后会自动删除。这个时间足够长,可以完成成功的利用,但尝试将文件上传到顶层 Web 根目录可能会导致整个应用程序被删除。

利用会话 ID 操作上传文件的技术,LRQA Nettitude 的 PoC 漏洞利用可以将命令 shell 上传到任何受影响的 FileCatalyst Workflow 实例并执行 OS 命令,如 whoami显示当前用户的用户名或 ls列出 Unix 类操作系统中的目录内容。

攻击者可以利用远程 OS 命令读取和修改目标目录中的文件,从而导致潜在的数据泄露或恶意代码的进一步注入。

LRQA Nettitude 是在为客户进行安全评估时首次发现此漏洞,该客户在其外部基础设施中使用了 Fortra FileCatalyst。除了 FileCatalyst Workflow 外,研究人员还发现 FileCatalyst Direct 对相同漏洞也存在脆弱性。

MFT 漏洞风险导致重大供应链攻击

CVE202425153 不是首个影响 Fortra 文件传输服务的重大漏洞。

去年年初,由 Rapid7 发现的 Fortra GoAnywhere RCE